miércoles, 10 de febrero de 2016

computadora ...?

La reciente victoria de una computadora sobre un humano en un complejo juego de "ajedrez chino" llamado Go generó mucho revuelo. Pero según el periodista de la BBC Trevor Timpson, antes los computadores eran humanos.

La palabra en inglés "computer" (computador o computadora) viene del latín "putare", que significa tanto pensar como podar.

Las Geórgicas de Virgilio –un poema sobre la vida de campo- describe cómo se podaban los viñedos para dejarlos prolijos ("fingitque putando").

El dramaturgo Terence dejó una de las citas más famosas en latín: "Hombre soy, nada humano me es ajeno" ("Homo sum, humani nihil a me alienum puto").

El vínculo en el significado de ambas expresiones pareciera tener que ver con poner orden, poner en su lugar, hacer un ajuste de cuentas.

Image copyrightThinkstock

Image copyrightThinkstock

El historiador Tácito escribió: "si se cuenta el número de soldados" ("si numerus militum putatur").

La palabra "computare" –"com" significa junto- también quería decir calcular. La enciclopedia Historia Natural de Pliny cuenta cómo el ancho de Asia debe ser "calculado correctamente" ("sane computetur").

Y el inglés ha usado la palabra "computar" por siglos. En 1660 Samuel Pepys escribió sobre una mañana que pasó "computado el pago de los 30 barcos... que suma £6,538. Ojalá tuviéramos el dinero".

"Buenas computadoras"

Un "computador" era una persona que hacía cálculos. En 1731 la revista Edinburgh Weekly Journal aconsejaba a las jóvenes mujeres casadas que se informaran sobre el ingreso de sus maridos y "fueran buenas computadoras, manteniéndose dentro del mismo".

Era muy común que las empresas y los departamentos gubernamentales pusieran avisos buscando "computadores", una costumbre que duró hasta que la palabra comenzó a usarse para describir los primeros aparatos electrónicos.

Uno de ellos fue la Computadora Atanasoff Berry, construida en la Universidad del Estado de Iowa, en Estados Unidos, entre 1939 y 1942.

En el documento en el que propuso la máquina, John Atanasoff de hecho usó la palabra "computador" en ambos sentidos.

Image copyrightTHINKSTOCK

Image copyrightTHINKSTOCK

Notó que "un computador experto" tarda ocho horas para completar un grupo de ecuaciones.

Pero también analizó las diferentes partes mecánicas de "los computadores" usando los sistemas decimales y binarios.

Cálculos

Por supuesto que la palabra siempre se ha usado en referencia a artefactos que hacen cálculos.

En 1922 el New York Times describió el "computador del blanco" y el "computador de batería" que estaban diseñados para hallar el alcance necesario para disparar contra barcos enemigos "y pueden calcular los factores de manera más veloz de lo que trabaja el cerebro".

Algunas búsquedas en internet curiosamente resaltan el uso de la expresión "mecanique de computador" en el diario Pall Mall Gazette en 1869.

Pero se trata de un problema de deletreo. El verdadero artículo se refiere a un taxímetro usado en París, el "compteur mecanique".

El “Error 53” que amenaza con matar tu iPhone 6 si actualizas el sistema operativo

Se llama Error 53 y es implacable.

Aparece tras la última actualización del sistema operativo de Apple, iOS 9, en aquellos iPhone 6 que han pasado por alguna "reparación no oficial" y hace que el teléfono ya no vuelva a funcionar.

En verdad, el Error 53 no es nuevo. En una información publicada en el sitio de soporte técnico de Apple actualizada al 21 de diciembre, la compañía explica: "Cuando iOS encuentra un módulo de Touch ID (el sistema de reconocimiento dactilar del iPhone) que no está identificado o es inesperado, la verificación falla".

Y se agrega: "Por ejemplo, un cambio de pantalla no autorizado o defectuoso puede causar un error en la verificación". En este caso, continúa, se debe contactar al soporte de Apple para conocer "la información sobre precios para reparaciones fuera de garantía".

Lo nuevo es que con iOS 9 no importa que el arreglo no oficial tuviera semanas o meses de antigüedad. El software lo detecta y deshabilita al teléfono.

Image copyrightGetty

Image copyrightGetty

Cuando esto sucede, la información sin copias de seguridad (por ejemplo, fotografías) queda inaccesible.

Hasta el momento, no existe una forma de repararlo ni siquiera en las tiendas oficiales de Apple y se desconoce cuántos usuarios se han visto afectados.

"Una medida de seguridad"

En un comunicado enviado a BBC, Apple informó que el Error 53 es el "resultado de revisiones de seguridad".

"Nos tomamos la seguridad de nuestros clientes con mucha seriedad", decía el comunicado. "iOS revisa que el sensor de Touch ID en tu iPhone o iPad coincida de forma correcta con otros componentes del dispositivo".

"Si iOS encuentra un desajuste, la revisión falla y Touch ID, incluyendo la función Apple Pay, es deshabilitado. Esta medida de seguridad es necesaria para proteger tu dispositivo y prevenir el uso fraudulento del sensor de Touch ID".

De todos modos, el vocero de Apple invitó a los usuarios que recibieron este error a contactarse con el soporte oficial de la compañía.

Sin otra opción

Los motivos por los cuales los usuarios recurren a arreglos no oficiales de Apple se pueden resumir en dos: porque resultan más baratos o porque no existen firmas autorizadas en la región donde viven.

4 maneras de guardar fotos de forma secreta en tu celular

Seguro que alguna vez te ha ocurrido que alguien ha visto en tu teléfono móvil algo que tú consideras privado: una foto sobre todo.

Y es que hoy en día muchos smartphones contienen prácticamente toda la vida de sus dueños, desde fotografías (más o menos comprometidas) hasta datos personales críticos.

¿Se puede ocultar esta información?

Por supuesto que se puede. Algunos de las numerosas aplicaciones disponibles sirven como cajas fuertes de fotografías, videos u otro contenido.

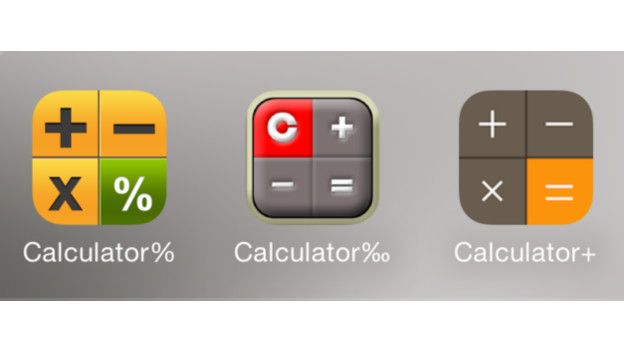

BBC Mundo te presenta cuatro que se esconden tras la apariencia de una simple calculadora.

Calculator%

Es la aplicación más conocida que guarda fotos y vídeos privados escondidos detrás de la calculadora.

Es una calculadora que cuando metes el código correcto desvela álbumes con las fotografías que deseemos; también incluye un sencillo editor para modificarlas.

Image copyright

Image copyright

Al abrir la aplicación se ve como una calculadora, pero si se pone en código de acceso se abrirá un espacio privado.

Todos los archivos se almacenan en la aplicación de forma segura manteniendo su privacidad y confidencialidad.

Esta aplicación realizada por Digital Mind Co fue lanzada en 2012 y tuvo mas de 12.000 descargas en 2015.

Chip de inteligencia artificial con bajo consumo: computación sofisticada en el teléfono móvil

Durante los últimos años han aparecido algunos de los más emocionantes avances en inteligencia artificial, como fruto de las redes neuronales convolucionales, grandes redes virtuales de unidades simples de procesamiento de información, que han sido modeladas ligeramente con arreglo a la anatomía del cerebro humano.

Las redes neurales se montan habitualmente usando unidades de procesamiento de gráficos (GPUs), chips especializados en gráficos que encontramos en todos los dispositivos de computación con pantallas. Una GPU móvil, del tipo encontrado en un teléfono celular, podría tener casi 200 núcleos o unidades de procesamiento, lo que la hace muy adecuada para simular una red de procesadores distribuidos.

El equipo de Vivienne Sze, del Instituto Tecnológico de Massachusetts (MIT) en Cambridge, Estados Unidos, ha presentado un nuevo chip diseñado específicamente para poner en práctica redes neurales. Es 10 veces más eficiente que una GPU móvil, de manera que podría permitir que los dispositivos móviles ejecuten potentes algoritmos de inteligencia artificial de forma local, en vez de enviar datos a un servidor de internet para que este los procese.

Las redes neurales fueron estudiadas ampliamente en los primeros tiempos de la investigación en inteligencia artificial, pero hacia la década de 1970 se perdió el interés en ellas. En la última década, sin embargo, han disfrutado de un renacimiento, bajo el nombre del concepto conocido como “aprendizaje profundo”. El aprendizaje profundo es útil para muchas aplicaciones, como el reconocimiento de objetos, el habla y la detección de rostros.

Chips RFID resistentes a ciberladrones

Una tecnología recién desarrollada podría proteger tarjetas de crédito, sistemas de cerradura electrónica, y artículos a la venta en tiendas, ya que, según sus creadores es virtualmente imposible de hackear.

Esta tecnología consiste en un nuevo tipo de chip RFID, y es fruto de la labor de científicos del Instituto Tecnológico de Massachusetts (MIT) en Cambridge, Estados Unidos, y de la empresa Texas Instruments, con sede en el mismo país.

Los chips de identificación por radiofrecuencias (RFID, por sus siglas en inglés), se utilizan habitualmente como etiquetas mediante las cuales vigilar automáticamente bienes en grandes almacenes.

Si se adoptaran de forma amplia los nuevos chips RFID, ello podría significar que un ladrón de identidades no podría robarnos el número de tarjeta de crédito o la información esencial de esta sentándose simplemente a nuestro lado, y los ladrones de alta tecnología no podrían apoderarse de bienes caros de un almacén y sustituirlos con etiquetas ficticias.

Siguiendo las especificaciones de los investigadores, Texas Instruments ha construido varios prototipos del nuevo chip, y estos se han comportado en varios experimentos tal como se esperaba que hicieran.

El chip creado por el equipo de Chiraag Juvekar, del MIT, está diseñado para evitar los llamados ataques por canal lateral (un ataque que se aprovecha de fuentes indirectas de información). Tales ataques analizan los patrones de acceso a la memoria o fluctuaciones en el uso de energía cuando un dispositivo está realizando una operación criptográfica, para poder extraer su clave criptográfica.

Desarrollan un prototipo para la detección remota de gases peligrosos

En un trabajo conjunto entre la Universidad Politécnica de Valencia (UPV) y la Universidad Politécnica de Madrid (UPM), en España, se ha desarrollado un sistema sensor que detecta, mediante el análisis automático de fotografías, el cambio de color que se produce en ciertos compuestos químicos en presencia de gases peligrosos.

El prototipo ha demostrado que es posible, no solo detectar la presencia de gases peligrosos (monóxido de carbono o CO, monóxido y dióxido de nitrógeno –NO y NO2–), sino también realizar estimaciones de su concentración en el ambiente. Esta capacidad de detección y estimación de la concentración de gases, unida a su bajo coste, hace de este prototipo un buen candidato para implantarse en ambientes industriales que necesitan controlar los límites de gases nocivos, de acuerdo con las recomendaciones de la Organización Mundial de la Salud.

La detección de la presencia de gases nocivos para la salud en ciertos ambientes industriales es un tema de enorme importancia debido a la necesidad de garantizar la seguridad de los trabajadores. Por este motivo, durante los últimos años se han desarrollado sensores de diferentes tecnologías con este fin.

En busca de paneles solares más eficientes

¿Se imagina tener energía eléctrica por 20 años sin pagar facturas ni contaminar el medio ambiente? Esto es posible actualmente con los paneles solares, tecnología que permite transformar la energía solar que cae sobre la superficie de la Tierra y convertirla en energía eléctrica....

Suscribirse a:

Entradas (Atom)